WiFi ja mobiilside turvalisus

Avalik WiFi

Avalikuks WiFiks kutsutakse krüpteerimata ühendusega WiFi võrku. Avalik WiFi on mugav turistidele ja külalistele, aga mugavusega kaasnevad riskid nii WiFi pakkujale kui ka kasutajatele.

Avaliku WiFi võrgu pakkuja

Lisaks tavalistele kasutajatele pakub avalik WiFi võrk anonüümset internetiühendust inimestele, kes ei taha, et neid identifitseeritaks. Avalikku võrku saab kasutada küberrünnakute jaoks, piraatluse jaoks, anonüümsete postituste tegemiseks, jne. Sealjuures võib olla vastutav WiFi võrgus toimunud rünnakute või piraatluse eest võrgu pakkuja. Näiteks Saksamaal oli avaliku võrgu pakkuja vastutav kõige eest mida võrgu kasutajad teevad ning seetõttu oli Saksamaal väga vähe avalikke WiFi võrke. Viimasel ajal on hakatud Saksamaal vastavat seadusandlust muutma.

Lahenduseks on luua võimalus kasutaja identifitseerimiseks või siis piirata juurdepääsu võrgule. Esimene variant eeldab juurdepääsusüsteemi ehitamist, mis nõuaks kasutajate tuvastamist. Teine lahendus on kaitsta WiFi võrku parooliga ja pakkuda parooli klientidele.

Kindlasti peab avaliku WiFi võrgu pakkuja muutma WiFi ruuteri seadeid nii, et ruuteri juurdepääsu kasutajanimi ja parool erineksid tehase seadetest. Samuti peab ruuteri juurdepääsu parool olema piisavalt keeruline, et seda ei saaks lahti murda.

Avaliku WiFi võrgu tarbija

Avaliku võrgu tarbija, kes ei kasuta lisameetmeid (näiteks VPN-i) enda kaitsmiseks jätab andmeside kaitsmise teenuste ja veebilehtede hooleks. Õnneks on tänapäeval TLS (aadressiribal tuvastatav https kaudu) enamike veebilehtede poolt vaikimisi kasutusel.

TLS maandab mõningad avaliku wifi võrgu kasutamisega seotud riskid. Samas näeb pealtkuulaja endiselt metainfot ehk seda, mis domeeni külastati, kui palju andmeid vahetati ja kui kaua sessioon kestis. Seega peab avaliku võrgu kasutaja eeldama, et osa andmesidest on maailmale nähtav, mistõttu kaob avalikus WiFi võrgus osa privaatsusest. Võõrad inimesed saavad jälgida avaliku võrgu kasutajaid ja salvestada nende andmesidet.

Avaliku võrgu kasutaja võib kogemata lekitada:

- kasutajanimesid ja paroole (juhul kui veebileht ei kasuta TLS-i)

- sessiooniküpsiseid (juhul kui veebileht ei kasuta TLS-i)

- privaatseid isikuandmeid (juhul kui veebileht ei kasuta TLS-i)

- enda suhtlusvõrgustikku

- nimekirja külastatavatest veebilehtedest

- infot arvutis oleva tarkvara kohta, juhul kui tarkvara võtab näiteks uuenduse kontrollimiseks ühendust tootja serveriga

Avaliku võrgu ründaja

Ründaja saab olla passiivne ja salvestada võrgu kasutajate andemsidet (sõltumata sellest kas see on TLS abil krüpteeritud või mitte).

Aktiivne ründaja saab üle võtta avaliku võrgu kasutajate sessioone juhul kui ühendus ei ole kaitstud TLS-i abil. Samuti on ründajal võimalik luua oma avalik WiFi võrk, et sinna ohvreid meelitada ja seejärel rakendada vahendusrünnet.

Avaliku WiFi võrgu pealtkuulamiseks on vaja wifi võrgukaarti, mida saab panna vastuvõtvasse režiimi. Kinnipüütud pakette saab uurida Wireshark abil. Andmeturbe kursuse praktikumis on mõnel aastal proovitud wifi võrgu pealkuulamist. Täpsema info leiate andmeturbe praktikumijuhendist: Wifi turvalisus (2019).

WiFi turvalisus

Ühenduse krüpteerimine

Krüpteerimata WiFi võrgus liikuvat andmesidet saab lihtsalt pealt kuulata. Kuigi krüpteerimata WiFi võrku kasutades on võrgus liikuv info ründajale kättesaadav, sõltub riskiaste suures osas sellest, et kas külastatavad veebilehed pakuvad veebilehte ainult üle HTTPS-i. Avaliku wifi võrgu pealtkuulamise tõttu võib võõrastesse kätesse sattuda kirjavahetus, kasutajanimed, paroolid, sessiooni küpsised, jne.

Järgnevalt lühike ülevaade WiFi liikluse krüpteerimislahendustest:

WEP - vanema põlvkonna turvaprotokoll, mis võeti kasutusele 1999. aastal. WEP (Wired Equivalent Privacy) kasutab andmeside krüpteerimiseks 64 bitiseid või 128 bitiseid võtmeid. WEP sisaldab mitmeid turvaauke, mis võivaldavad ründajatel võrgule paari minutiga juurde pääseda. Isegi kui turvaauke ei leiduks, siis tekiksid turvaprobleemid juhul kui kasutusel oleks 64 bitine WEP versioon, sest 64 bitist on võtme jaoks reserveeritud 40 bitti ja 24 bitti on juhuslikkuse (IV) jaoks.

WPA - turvaprotokoll, mis võeti kasutusele 2003 aastal ja mis asendas WEP. WPA (Wi-Fi Protected Access) kasutab andmeside krüpteerimiseks 256 bitiseid võtmeid. Erinevalt WEP-st sisaldab WPA terviklikkusse kontrolli, mis tagab selle, et andmepakette ei modifitseeritaks. WPA režiim TKIP sisaldab turvaauku, mistõttu tuleks kasutada režiimi AES. WPA on turvaline juhul kui vastav parool on piisavalt turvaline - kasutage minimaalselt 13 sümboli pikkust parooli, mis ei sisalda sõnu ega nimesid.

WPA2 - WPA edasiarendus, standardne turvaprotokoll, mida toetab riistvara, mis on toodetud alates 2006 aastast. WPA2 turvaprotokoll kasutab krüpteerimiseks AES šifrit. WPA2 tagab piisava turvataseme ainult juhul kui kasutusel on tugev parool. Suuremates ettevõtetes kasutatakse enamasti WPA2 Enterprise versiooni, mille korral toimub kasutajate autentimine eraldi võtmeserveri abil ning puudub kõigi kasutajate jaoks ühine jagatud wifi parool. WPA2 Enterprise versiooni ründamine on oluliselt keerukam kui tavakasutajatele mõeldud WPA2 ründamine, kuid see on teatud tingimustel siiski võimalik: Attacking WPA2 Enterprise.

WiFi ruuter tuleks seadistada nii, et see kasutaks turvaprotokolli WPA2. Kui WPA2 ei sobi kõikidele võrgus olevatele seadmetele, siis seadistage WiFi ruuter kasutama turvaprotokolli WPA, kasutades võimalusel TKIP asemel AES režiimi. Ärge kasutage turvaprotokolli WEP, kuna see on ebaturvaline. Väga oluline on kasutada turvalist parooli, sest nõrga parooli kasutamisel on wifi võrgu ründamine äärmiselt lihtne. Näiteks saavad TÜ andmeturbe aine praktikumis teise kursuse informaatikatudengid hakkama nii WEP, WPA kui ka WPA2 murdmisega ilma varasemaid eelteadmisi omamata. Kui teid huvitab vastavate rünnete praktiline pool, siis võite uurida andmeturbe wifi praktikumi juhendit: https://courses.cs.ut.ee/2019/turve/spring/Main/Praktikum10.

2017 aasta oktoobris avalikustati WPA2 turvaprobleem (KRACK), mis võimaldas krüptovõtme kokkuleppimist rünnata ning selle kaudu saada juurdepääs võtmele. Vastava ründe abil õnnestuks WPA2 liiklust dekrüpteerida ning sõltuvalt võrgu seadistusest võib olla võimalik ka pakettide modifitseerimine ning ründaja poolsete pakettide lisamine. Probleem tulenes otseselt WPA2 protokolli spetsifikatsioonist, mistõttu olid kõik rakendused, mis protokolli kirjeldust täpselt järgisid turvaprobleemi poolt mõjutatud. Vea leidmiseks kulus aastaid hoolimata sellest, et vastavat protokolli kasutasid miljardid seadmed. Põhjus peitub selles, et IEEE standardite loomise protsess pole avalik ning vastavatele standarditele on raske juurdepääsu saada. Täpsemalt kirjutas antud probleemist Matthew Green: Falling through the KRACKs. KRACK parandamiseks tuleb paigata Wifi klientseadmete püsivara (firmware), aga seda saavad teha ainult vastavad riistvara ja tarkvara tootjad. Wifi tugijaamad ei olnud kirjeldatud vea poolt mõjutatud juhul kui nad ei käitunud klientseadmetena.

WPA3 kuulutati välja 2018 aastal ning see peaks edaspidi asendama WPA2. WPA3 kasutab võrreldes WPA2-ga mitmeid turvalisuse seisukohast olulisi uuendusi. Näiteks on klientseadme ja wifi ruuteri vahel toimuv võtmevahetus paremini turvatud, mis peaks takistama sessioonivõtme lekkimist. Lisaks toetab WPA3 tulevikuturvaliste ühenduste loomist, mis tähendab, et tuleviku tarbeks krüpteeritud liikluse salvestamine muutub perspektiivituks. Seadmed, mis tahavad saada Wi-Fi CERTIFIED märgist, peavad alates 1. juulist 2020 võimaldama WPA3 kasutamist. Siiski kulub mitmeid aastaid enne kui WPA3 muutub levinumaks kui WPA2. Põhjus seisneb selles, et WPA3 kasutamiseks on vaja kas vanu seadmeid tarkvaraliselt uuendada või asendada olemasolevad seadmed uute vastu. Praegu on kodudes ja ettevõtetes väga vähe seadmeid, mis oskaksid WPA3 võrguga liituda või vastavat võimalust pakkuda. Samuti ei ole paljud tootjad huvitatud vanadele seadmetele uuenduste pakkumisest ning isegi kui uuendusi pakutakse, siis lõppkasutajad ei pruugi seadmeid (nt. ruuterite tarkvara) uuendada.

SSID muutmise olulisus

SSID ehk tugijaama nimi võib lihtsustada WiFi võrgu vastast rünnet. Ründaja võib tehase poolt määratud SSID abil tuvastada ruuteri tootja ja mudeli ning vastava mudeli turvaauke ära kasutades ruuterit rünnata. Samuti kasutatakse SSID ehk tugijaama nime koduste WiFi-ruuterite WPA ja WPA2 võtme tuletamisel soolana, mistõttu võib levinud SSID kasutamine muuta WPA / WPA2 vastase brute force ründe lihtsamaks, sest levinumate SSID nimede jaoks on vastavad räside tabelid valmis arvutatud. Lisaks sai varasemalt näiteks Elioni poolt jagatavate Thomson ruuterite vaikimisi võrgunimest (SpeedTouchXXXXXX või ThomsonXXXXXX) lihtsa vaevaga konkreetse seadme "unikaalse" vaikimisi seadistatud parooli tuletada.

WPS

Turvalist krüpteerimislahendust (WPA2) kasutav WiFi on turvaline ainult siis kui kasutusel on ka tugev parool. Kuna kasutajad ei oska oma WiFi tugijaama turvaliselt seadistada ning tugeva parooli sisestamine klientseadmetesse (eriti nutiseadmetesse) on tülikas, on selle lihtsustamiseks loodud Wi-Fi Protected Setup (WPS).

Üks, kõige levinum WPS lahendus on see, et ruuteril olevale kleepsule on trükitud PIN kood, mis tuleb klientseadmes sisestada ning selle abil saab klientseade ruuterilt teada juba pikema andmeside krüpteerimiseks kasutatava parooli. 2011. aasta lõpus avaldati rünne, mis võimaldas jõu meetodil (brute-force attack) WPS PIN koodi ära arvata. Põhjus on selles, et WPS protokoll kontrollib 7-kohalise PIN koodi korrektsust sõltumatult kahes osas. Selle tulemusena ei pea ründaja ära arvama mitte 7-kohalist koodi (10 000 000 varianti), vaid 4-kohalise koodi (10 000 varianti) ja 3-kohalise koodi (1000 varianti). 11 000 variandi läbiproovimine on aga tehtav umbes tunni ajaga. Kui WPS PIN on teada, siis edasi saab ruuterilt juba WPA/WPA2 parooli.

WiFi ruuteri seadistamise kokkuvõte

- administreerimise kasutajanime ja parooli vahetamine

- WiFi tugijaama nime (SSID) muutmine

- WiFi krüpteerimise seadistamine

- ruuteri tulemüüri seadistamine

- WPS keelamine, arvestades, et see funktsionaalsus võib esineda ka teiste nimede all, näiteks QSS

Teesklusründed

SSID teesklus ehk SSID spoofing (SSID Stripping, Evil Twin) võimaldab tekitada võlts pääsupunkti (access point), mis kannab sama nime nagu autentne pääsupunkt (sama nimega wifi võrk). Niisugust rünnet kasutatakse tihti avalikes kohtades, mis pakuvad võimalust wifi võrgu kasutamiseks. Kui inimesed on varasemalt sama pääsupunkti kasutanud, siis on suure tõenäosusega vastava wifi võrgu nimi (SSID) juba nende seadmetesse salvestatud, mistõttu need seadmed üritavad automaatselt ühenduda tuttava nimega wifi võrguga. Kui võlts pääsupunkti poolt pakutav wifi signaal on tugevam kui autentse pääsupunkti signaal, siis ühendub seade automaatselt võlts pääsupunktiga, kuna see omab sama nime nagu autentne pääsupunkt. Seetõttu saab ründaja SSID teeskluse abil suunata ohvri võrguliikluse läbi enda poolt kontrollitud ruuteri ning seeläbi võrguliiklust pealt kuulata (kuigi liiklus võib olla TLS abil krüpteeritud). Järgnev blogipostitus kirjeldab seda kuidas SSID teesklus toimib ning kuidas saab ennast niisuguste rünnete vastu kaitsta: How to identify and prevent evil twin attacks (2020).

MAC spoofing ehk MAC teesklus võimaldab muuta võrgukaardi tootja poolt määratud Media Access Control (MAC) aadressi ehk aadressi, mille abil saab võrgukaarti identifitseerida. Mõned tööriistad võimaldavad jätta operatsioonisüsteemile mulje nagu oleks kasutaja poolt valitud MAC võrgukaardi päris MAC. MAC teesklusega saab muuta võrgu vaatepunktist võrgukaardi ja seeläbi ka arvuti identiteeti. Näiteks Apple seadmed, mis kasutavad operatsiooisüsteeme alates iOS 14, iPadOS 14 ja watchOS 7, loovad iga WiFi võrgu jaoks eraldi MAC, et kaitsta seadme kasutaja privaatsust: Use private Wi-Fi addresses on iPhone, iPad, iPod touch, and Apple Watch.

Mobiilside

Kõige levinumas mobiilsidevõrgus ehk GSM võrgus kasutatakse andmete krüpteerimiseks algoritmi nimega A5/1. A5/1 arendati välja kaheksakümnendatel ja algoritm hoiti salajas kuni 1994 aastani. Algoritmi täielik spetsifikatsioon sai avalikuks alles 1999 aastal ja tänu pöördkodeerimisele. GSM standardi loomise ajal oli vaja otsustada kas GSM võrgus liikuvaid andmeid on vaja kaitsta tugeva krüpto algoritmiga või nõrgestatud krüpto algoritmiga, mis võimaldaks riikidel GSM võrku pealt kuulata. Antud arutelu täpset tulemust pole teada, aga on teada, et vastav krüpto algoritm loodi kahes versioonis. Esimene versioon oli A5/1, mis sai üldiseks standardiks ja teine variant oli nõrgestatud A5/2, mida pakuti ekspordiks väljaspoole Euroopat.

Praeguseks on teada, et mõlemad algoritmid on ebaturvalised. Seetõttu keelati 2006 aastal GSMA poolt A5/2 kasutamine GSM telefonides. 2007 aastal otsustas 3GPP, et uued telefonid ei tohi omada A5/2 tuge, sest turvalisem A5/1 on laialdaselt kasutusel.

Krüptoalgoritmi A5/1 vastu on leitud mitmeid erinevaid ründeid, nende kohta saab täpsemat infot vastavast Wikipedia artiklist. Meie jaoks on huvitavad alates 2007 aastas pärinevad ründed, mis kasutavad ettearvutatud infot. Näiteks 2008 aastal loodi 3TB suurune teatmetabel (look-up table), mis teoorias peaks võimaldama peaaegu reaalajas telefonikõnede ja SMS-de pealtkuulamist. Pealtkuulamiseks on vaja teatmetabelist leida korrektne krüpteerimisvõti, aga selle leidmine peaks võtma ainult paar minutit. Oluline on see, et loodud tabeleid ei avalikustatud.

Järgmine oluline sündmus oli Chris Paget ja Karsten Nohl poolt loodud ettearvutatud teatmetabelite avalikustamine 2009 aastal. Seda tehti projekti "A5/1 Cracking Project" raames. Selle kohta saab täpsemat infot järgnevast blogipostitusest: Decrypting GSM phone calls. Nende tabelite abil (kui need on täielikult avaldatud) peaks saama GSM sidet ehk 2G sidet reaalajas pealt kuulata, sest sobiva krüpteerimisvõtme leidmiseks kulub väga vähe aega. Sellise ründe korraldamine ei ole väga kallis, aga see nõuab raadiotehnikat, mille abil saab GSM sidet salvestada (software defined radio ehk SDR).

Oluline on mõista, et isegi 3G, 4G ja 5G toetavate telefonide abil tehtavad kõned võivad liikuda 2G võrgu kaudu ja seega pole ka 3G/4G/5G võrgu kasutajad 2G nõrkusi ärakasutava ründe eest alati kaitstud. Seetõttu võiksid mobiiltelefonide omanikud teada kas nende mobiilsideoperaator kasutab telefonikõnede edastamiseks 2G, 3G või 4G võrku. Samuti tuleks kontrollida kas enda telefonis saab 2G välja lülitada. Alates Androidi 12-st on võimalik 2G välja lülitada: EFF praises Android’s new 2G kill switch, wants Apple to follow suit (2022).

Kuna telefonikõnel on kaks osapoolt, siis on oluline, et mõlemad osapooled kasutaksid turvalist võrku. Juhul kui üks kõne osapool suhtleb oma mobiilimastiga 4G abil ja teine osapool 2G abil, siis on telefonikõne konfidentsiaalsus 2G võrgus olevate nõrkuste tõttu endiselt rünnatav.

Edward Snowden-i 2013 aastal lekitatud dokumentidest selgus, et NSA suudab pealt kuulata GSM võrgus toimuvat infovahetust juhul kui kasutatakse algoritmi A5/1. Sellega muutus avalikuks infoks NSA võimekus murda algoritmi A5/1. Info leviku tõttu on vastav võimekus praegu vabalt kättesaadav ka tavakodanikule. Snowdeni lekke põhjal kogutud infost saab ülevaate Ars Technica artiklist: Archaic but widely used crypto cipher allows NSA to decode most cell calls. Samas artiklis annab Nohl hinnangu, et uuemas 3G võrgus kasutatava A5/3 murdmine on 100000 korda raskem kui A5/1 murdmine ja seega on võimalik, et nt. mõni suurriik saab (valikuliselt) suunatud ründe abil ka 3G kõnet pealt kuulata. On oluline mõista, et väidetu on oletus ning niisugust näidisrünnet pole publitseeritud. Kindlasti ei saa 3G võrgus toimuvat massiliselt jälgida nii nagu see on võimalik 2G võrgus, sest 3G laiaulatuslikuks pealtkuulamiseks pole lihtsalt piisavalt arvutusjõudlust.

Kui tahate detailsemat infot GSM võrgu kohta, siis saate lugeda järgnevaid materjale:

- Eavesdropping on GSM: state-of-affairs (2010)

- GSM authorization/encryption steps (2017)

- On cellular encryption (2014)

Mobiilseadme jälgimine

Mobiiltelefonid annavad endast mobiilsidevõrgule regulaarselt märku, et kontrollida võrgu olemasolu. Seetõttu saadavad telefonid regulaarselt mobiilsidemastidele lühikesi päringuid. Mobiiltelefoni kasutamiseks on vaja kasutada sideoperaatori võrku ning selle jaoks peab operaator kuidagi kasutaja tuvastama. Seda tehakse kasutaja SIM kaardil oleva krüptovõtme abil. Lisaks on igale SIM kaardile määratud kasutaja identiteeti tuvastav IMSI (International Mobile Subscriber Identity) kood. Kui mobiiltelefon saadab mobiilsidemastile levi tuvastamise päringuid, siis pannakse vastava päringuga kaasa ka IMSI kood. IMSI kood koosneb 15 numbrist, millest esimesed kolm määravad ära riigi, järgmised 2-3 mobiilsidevõrgu ja ülejäänuid kasutatakse kasutaja identiteedi jaoks.

IMSI püüdjad

Mõned julgeolekuagentuurid kasutavad info kogumiseks seadmeid, mis käituvad justkui tugijaamad, millega telefonid saavad ühendust võtta. Niisuguseid võlts tugijaamu nimetatakse nende funktsionaalsuse tõttu IMSI püüdjateks. Vastavad seadmed suudavad IMSI koode kinni püüdes tuvastada mobiilseadmete asukohti. Kui tahate saada rohkem infot vastava teema kohta, siis soovitame lugeda EFF poolt koostatud ülevaadet: Gotta Catch 'Em All: Understanding How IMSI-Catchers Exploit Cell Networks (2019)

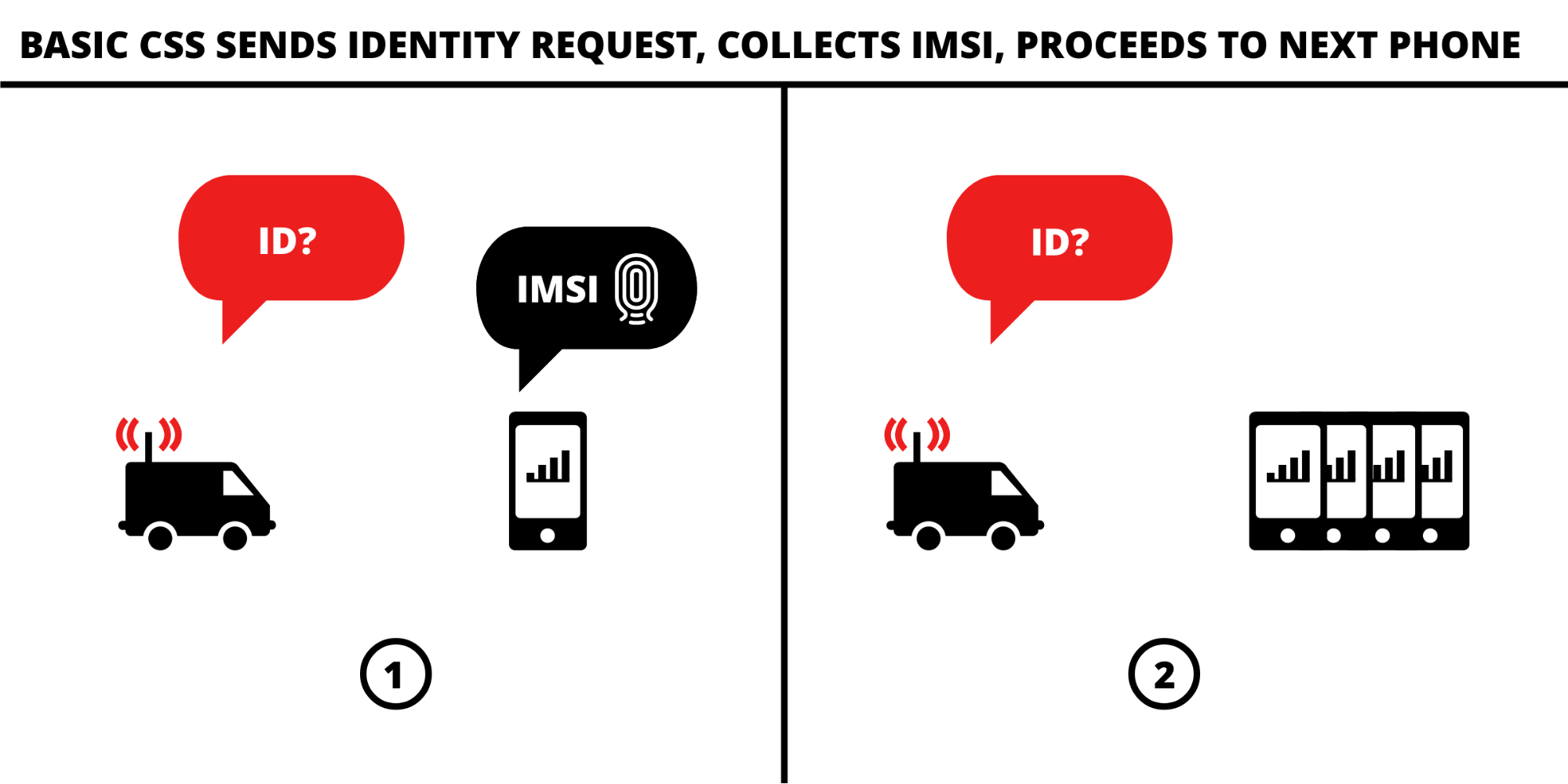

1. samm

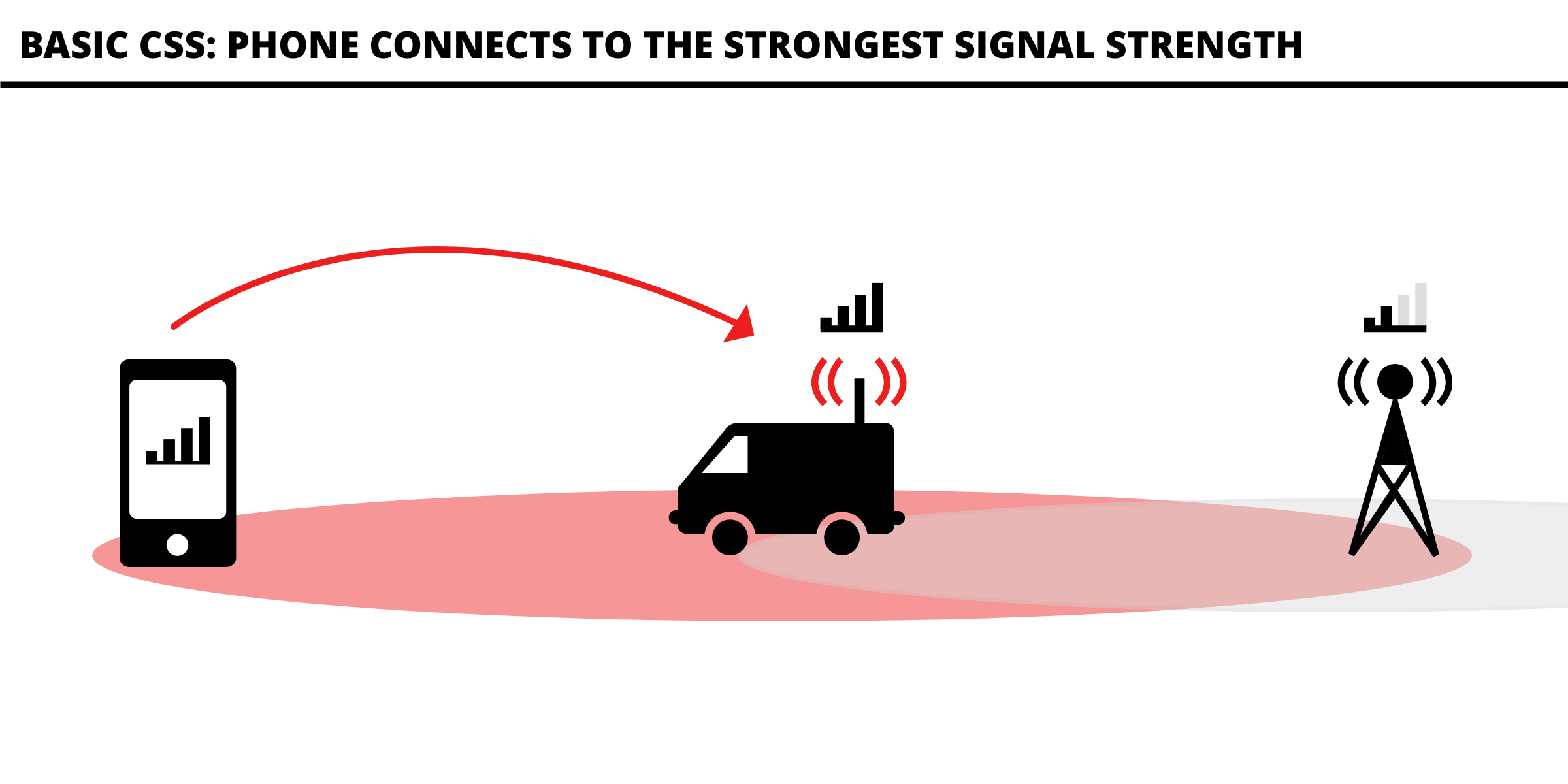

Vastav joonis näitab kuidas sidevõrgu simuleerimise abil õnnestub meelitada telefon ühenduma. See õnnestub, kuna võlts tugijaam pakub piirkonnas kõige tugevamat signaali. Allikas: The Electronic Frontier Foundation (EFF)

2. samm

Lisaks IMSI koodile saadab mobiiltelefon välja ka vastava koodi ajutist versiooni ehk TMSI (Temporary Mobile Subscriber Identity). TMSI kood antakse vastavalt seadme asukohale, kuid seadme liikumise käigus jäävad mobiilsidevõrku alles logid, mille abil on võimalik seadet trianguleerida ja selle asukohta määrata. Lisaks seadme asukoha tuvastamisele on võimalik võltsmastide abil ka kõnesid ja SMS pealt kuulata. Pealtkuulamine on võimalik tänu sellele, et 2G võrgus toimub seadme ja mobiilsidevõrgu vahel ainult ühepoolne autentimine. Seeläbi võrk teeb kindlaks, et mobiilseade võib sidevõrku kasutada, kuid mobiilseade ise ei saa kontrollida mobiilsidevõrgu autentsust. Vastav probleem on lahendatud 3G ja 4G võrkudes.

Marsruutimine

Lisaks eelnevale on mobiilsidevõrkudes nõrgaks kohaks kõnede marsruutimine eri võrkude vahel ja rahvusvaheliselt. 2G ja 3G võrkudes toimub vastav kõnede edastamine SS7 protokolli abil, kuid vastav protokoll on vana ja sisaldab mitmeid turvaprobleeme. Seetõttu on võimalik nii seadmete asukohta jälgida kui ka kõnesid ja SMS pealt kuulata. Vastavate turvaprobleemide ärakasutamiseks on vaja SS7 juurdepääsu. Tavapäraselt on see olemas mobiilsideoperaatoritel, aga tasu eest on võimalik juurdepääs ka legaalselt osta, näiteks ettekäändel, et uus ettevõte hakkab pakkuma teenuseid, mille jaoks on vastavat juurdepääsu vaja. Kui varasemalt peeti SS7 nõrkuste ärakasutamist pigem riiklike organisatsioonide pärusmaaks, siis alates 2017 aastast on tõendeid, et küberkurjategijad kasutavad samu meetmeid. 2017 aastal püüdsid küberkurjategijad kinni SMS teel edastatud kahefaktorilise autentimise koodid ning saadud koode kasutati pangakontode tühjendamiseks. Täpsema info leiate allpool loetletud linkide hulgast. Kui 2G ja 3G sõltusid SS7-st, siis 4G korral on kasutusel uus protokoll, mille nimeks on Diameter. Kuigi Diameter on disainitud pakkuma kõrgemat turvataset kui SS7, siis on juba praegu tuvastatud ka sellest protokollist turvaprobleeme. Nende kohta saate lugeda siit: Diameter vulnerabilities exposure report (2018). Lisaks on osad mobiilsidevõrgud seadistatud nii, et andmeside edastatakse üle 4G võrgu, aga telefonikõned ja SMS saadetakse üle 3G, mis omakorda kasutab SS7.

- After years of warnings, mobile network hackers exploit SS7 flaws to drain bank accounts (2017)

- SS7 hack explained: what can you do about it? (2017)

- You Can Spy Like the NSA for a Few Thousand Bucks (2017)

- Fixing the Cell Network Flaw That Lets Hackers Drain Bank Accounts (2017)

- How spies can use your cellphone to find you – and eavesdrop on your calls and texts too (2018)

- A letter by Ron Wyden to US Senate about the problems of SS7 (2018)

- Criminals Are Tapping into the Phone Network Backbone to Empty Bank Accounts (2019)

Mobiilvõrkude seadistus

Mobiilvõrkude turvalisuse kohta saab täpsemalt lugeda artiklist: Mobile networks differ widely in security, none protect well in all dimensions. Teenusepakkujate poolt hallatud võrkude turvalisuse kohta on olemasolevate andmete põhjal koostatud järgnev kaart https://gsmmap.org/ (mõnevõrra aegunud). Selle projekti raames kogutud andmete põhjal on automaatselt koostatud ka Eesti kohta käivad raportid:

- Report about the security of Estonian mobile networks (2013)

- Report about the security of Estonian mobile networks (2014)

- Report about the security of Estonian mobile networks (2015)

- Report about the security of Estonian mobile networks (2016)

- Report about the security of Estonian mobile networks (2017)

- Report about the security of Estonian mobile networks (2018)

Sarnaseid raporteid saab leida ka teiste riikide kohta kui muuta eelnevalt viidatud linkides riigi nimetust.

Kasulikud lingid

- Wifi ründed

- Mobiilside turvalisus

- Low-cost IMSI catcher for 4G/LTE networks tracks phones’ precise locations (2015)

- Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2 (CCS, 2017)

- Hiding in Plain Signal: Physical Signal Overshadowing Attack on LTE (USENIX, 2019)

- EKSPERIMENT | Kas keegi kuulab mind pealt? Kahtlased eetrisignaalid Tallinnas (2018)

- Fragment and Forge: Breaking Wi-Fi Through Frame Aggregation and Fragmentation (USENIX, 2021)

- EFF praises Android’s new 2G kill switch, wants Apple to follow suit (2022)