Privaatsus ja anonüümsus veebis

Küpsised

Küpsisteks (cookies) nimetakse tekstikujul olevaid andmeid, mida veebilehed salvestavad kasutajate arvutitesse, et säilitada infot veebilehe külastuse kohta. Küpsiseid kasutatakse veebisessioonide haldamiseks, veebilehtede personaliseerimiseks ja ka kasutajate jälgimiseks. Küpsiseid võib kirjeldada kui veebilehtede mälu, näiteks küpsiste abil saab veebipood meelde jätta, mis esemed on asetatud ostukorvi.

Tehniliselt pole küpsised midagi enamat kui tekstilised võti-väärtus (ingl. k. key-value) paarid, kus võti kirjeldab, mis tüüpi info küpsises sisaldub ning küpsise väärtus sisaldab siis vastavaid andmeid. Lisaks võivad küpsistes olla atribuutidena kirjas domeen, path, aegumise kuupäev ning see kas küpsis on edastatud turvalist kanalit pidi. On oluline meelde jätta, et küpsised saavad sisaldada ainult väikest andmehulka, sest küpsise suurus on piiratud 4KB. Seetõttu on küpsise väärtuseks enamasti unikaalne id, millega saab kasutajat identifitseerida. Küpsiste sisu on illustreeritud järgneval ekraanitõmmisel.

Nüüd võib tekkida küsimus, et kuidas ikkagi veebilehed saavad lugeda teie arvutisse salvestatud küpsiste väärtuseid. Selle jaoks tulevad mängu veebibrauserid, kes saadavad vajadusel koos päringuga kaasa ka küpsise. Iga kord kui kasutaja külastab veebilehte, siis saadetakse päringuga kaasa kõik küpsised, mis olid varasemalt seatud selle sama veebilehe (täpsemalt selle domeeni) poolt. Küpsisega seotud atribuute veebilehele ei edastata, päringusse lisatakse ainult küpsise võti-väärtus paar. Nii saab teenus tuvastada, et tegemist on näiteks korduva külastusega (sessiooniküpsiste puhul), mistõttu ei pea kasutaja parooli uuesti sisestama.

Samamoodi saavad reklaamipakkujad, otsingumootorid ja sotsiaalvõrgustikud kasutajaid jälgida, sest veebilehed pannakse kokku paljudest eri domeenidest pärit osadest. Näiteks kui külastatav veebileht sisaldab reklaame või sotsiaalvõrgustiku jagamisnuppe vms, siis saadetakse reklaamipäringuga kaasa vastavate reklaami jagavate domeenide küpsised ning sotsiaalvõrgustike jagamisnuppudele tehtavate päringutega sotsiaalvõrgustike küpsised. Kuna suurte reklaamipakkujate reklaamid ja sotsiaalvõrgustike jagamisnupud on väga paljude veebilehtede küljes, siis saavad reklaamipakkujad ning sotsiaalvõrgustikud küpsises oleva id abil teada, mis veebilehti vastavat id omav kasutaja külastab. Juhul kui küpsises olev id on nende andmebaasis seotud isikuandmetega (sotsiaalvõrgustikud teavad teie isikuandmeid), siis saavad nad infot koguda konkreetse isiku kohta.

Näiteks kui küpsise aegumistähtaeg on kahe aasta pärast, siis jääb küpsis brauserisse kaheks aastaks enne kui see eemaldatakse (juhul kui kasutaja ise küpsiseid ei kustuta) ning seetõttu saab vastav veebileht kahe aasta jooksul vastava kliendi külastusi jälgida. Euroopa Liidus on küpsiste kasutamine reguleeritud "küpsiste seadusega". Samas on leitud mitmeid suuri "küpsiste seaduse" rikkumisi. 2015 aastal kirjutati näiteks Facebooki poolt toime pandud rikkumistest Guardiani artiklis.

Küpsiste liigitus

Sessiooniküpsis (session cookie)

Sessiooniküpsiseid kasutatakse veebilehtede poolt sessioonide haldamiseks. Veebileht saab sessiooniküpsite abil meelde jätta mida külastaja veebilehel on teinud. Seda kasutatakse näiteks kauba lisamisel ostukorvi, sellisel juhul jätab veebileht meelde mida külastaja tahaks osta. Ilma küpsisteta ei oleks veebilehtedel mälu. Näiteks ei teaks veebiserver kas uue veebilehe avas uus külastaja või külastaja, kes on juba kauba ostukorvi lisanud.

Sessiooniküpsis luuakse siis, kui küpsisele ei määrata aegumise tähtaega. Sessioonküpsiseid kasutatakse sessiooni vältel ja need kustutatakse brauseri sulgemisel. Demo: Mida saab teha ründaja, kes saab enda kätte sessiooniküpsise?

Sessiooniküpsiseid kasutatakse näiteks internetipankade poolt, aga nemad kasutavad brauseri ja veebiserveri vahel krüpteeritud andmesidet (HTTPS) ja seega on sessiooniküpsis võrgus oleva ründaja jaoks loetamatu.

Püsiküpsis (persistent cookie)

Püsiküpsiseid kasutatakse pikemaajaliseks informatsiooni salvestamiseks. Püsiküpsise säilimisaeg on määratud kas aegumise tähtaja poolt või siis küpsise maksimaalse eluea poolt. Juhul kui küpsis on alles, siis saadetakse see igal (küpsise seadnud) domeeni külastamisel vastavale veebilehele tagasi.

Kolmanda osapoole küpsis (third-party cookie)

Kolmanda osapoole küpsiste abil saab jälgida kasutajate tegevust. Kolmanda osapoole küpsis seatakse külastatavast veebilehest erineva domeeni poolt, näiteks siis kui teiselt domeenilt päritakse fotosid, videoid või muud sisu. Kolmanda osapoole küpsiseid kasutavad aktiivselt online reklaame pakkuvad firmad, et jälgida veebilehtede külastajaid ja pakkuda neile personaliseeritud reklaame. Reklaamifirma reklaame kuvatakse paljudel erinevatel veebilehtedel ja kui kasutaja külastab mitut erinevat lehekülge kus kuvatakse sama reklaamifirma reklaame, siis saab reklaamifirma pärida eelnevalt küpsistesse salvestatud infot ning kindlaks teha, millist lehekülge kasutaja eelnevalt külastas. Kuna küpsise sisu on unikaalne, siis käitub see justkui vastava kasutaja identifikaator, mis võimaldab kasutjat tuvastada. Seega saab kolmanda osapoole küpsiste abil koostada interneti kasutaja kohta profiili, millest kasutaja ise teadlik ei ole.

Muud vähem olulised liigitused

Superküpsis (super cookie)

Superküpsiseks nimetatakse küpsist, mis pärineb kas tipmiselt domeenilt (näiteks .com, .eu, .ee), või siis tipptaseme alamdomeenilt, mida kasutatakse paljude inimeste või asutuste poolt (näiteks co.uk, edu.ee). Kui brauserid niisugustelt domeenidelt pärinevaid küpsiseid ei blokeeriks, siis saaks ründaja seada tipmise taseme domeeni küpsise ja selle abil mõjutada teist sama tippdomeeni kasutavat veebilehte.

Zombi küpsis (zombie küpsis)

Küpsiseid, mis pärast kustutamist taastuvad või mida on raske eemaldada nimetatakse zombi küpsisteks. Zombie küpsiseid saab kasutada inimeste jälgimiseks ja ka identifitseerimiseks. Niisuguseid küpsiseid saab talletada näiteks HTML5 abil, PNG faili abil ja Flashi küpsiste abil. Rohkem salvestusmeetodeid on nimetatud vastavas Wikipedia artiklis: Zombie cookie. Küpsistevaba meetodit andmete salvestamiseks on demonstreeritud veebilehe http://lucb1e.com/rp/cookielesscookies/ poolt.

Flash Player-i küpsised ja privaatsusseaded

Flash Player-i seadeid saab määrata globaalselt kasutades aadressi: Global Privacy Settings panel. Antud seadetes saab keelata näiteks nn. Flashi küpiste kasutamise, juurdepääsu mikrofonile ja kustutada külastatud veebilehed.

Küpsiste haldamine brauseris

Veebilehega seotud küpsiste ning nende väärtuste vaatamine

Proovime Google Chrome / Firefox abil vaadata mõne suurema uudisteportaali või sotsiaalvõrgustiku poolt seatud küpsiseid.

Tehke avatud veebilehel parem klõps ning valige tekkinud menüüst valik "Inspect" (Ctrl + Shift + i). Seejärel valige Chrome korral tekkinud vaatest sakk "Application" ja Firefoxi korral "Storage". Nüüd peaks vasakus menüüs olema kategooria nimega "Storage" (Firefoxis on kohe kategooria nimega Cookies), milles asub alamkategooria nimega "Cookies". Laiendage alamkategooriat "Cookies" ning seejärel näete kõiki vastava lehega seotud domeene, mille poolt võidakse küpsiseid seada. Vastava domeeniga seotud küpsiste kuvamiseks vajutaga domeeni peale.

Uurige mitu küpsist on uudisteportaali poolt seatud? Mis on nende küpsiste väärtused ning kui kaua need kehtivad. Kas leidsite mõne kolmanda osapoole küpsise, mis on seatud reklaamipakkuja poolt?

Seatud küpsiste vaatamine

- Google Chrome - Minge "Settings -> Privacy and security -> Site Settings -> Cookies and site data" ja vajutage nupule "See all cookies and site data".

- Firefox - Üksikute küpsite väärtust on võimalik näha vastavat veebilehte külastades läbi arendaja vaate: Ctrl + Shift + i -> Storage -> Cookies.

- Internet Explorer 11 - Minge "Tools -> Internet Options -> General -> (Browswing History) Settings -> View Files" (menüüde kirjeldus võib olla vananenud)

Küpsiste seadmise piiramine

- Google Chrome - Minge "Settings -> Privacy and security -> Site Settings -> Cookies and site data". Seal saate määrata piiranguid.

- Firefox - Leheküljepõhiste seadete jaoks minge "Preferences -> Privacy & Security -> Cookies & site data -> Manage Permissions", seal saab määrata leheküljepõhiseid küpsiste seaded. Üldisemate seadete jaoks minge: "Preferences -> Privacy & Security -> Enhanced Tracking Protection -> Custom -> Cookies" ning siis valige enda jaoks sobiv filter.

- Internet Explorer 11 - Minge "Tools -> Internet Options -> Privacy -> Advanced" (menüüde kirjeldus võib olla vananenud)

Küpsiste kustutamine

- Google Chrome - Minge "Settings -> Privacy and security -> Clear browsing data" ja märkige ära ajavahemik ning seejärel "Cookies and other site data" ja siis vajutage "Clear data".

- Firefox - Minge "Preferences -> Privacy & Security -> Cookies and site data". Seejärel valige kas "Clear data" kui soovite eemaldada kõik küpsised või "Manage Data" kui soovite kustutada ainult mõne kindla veebilehe poolt seatud küpsised.

- Internet Explorer 11 - Minge "Tools -> Internet Options -> General -> (Browswing History) Delete... -> Cookies and website data" (menüüde kirjeldus võib olla vananenud)

Brauseri laiendused

Laiendus Disconnect

Laiendus "Disconnect" on saadaval brauseritele Google Chrome ja Firefox. Samuti on olemas rakendus iOS seadmetele. Androidi seadmetele mõeldud rakendus eemaldati Google poolt Google Play rakenduste poest, sellest saab lugeda siit.

Disconnect võimaldab kuvada graafi kõikidest veebilehtedest, mis saavad külastuse kohta infot.

Harjutus: Vaatame, kuhu erinevad veebilehed meie külastuse infot edastavad. Selleks avame brauseri Google Chrome ja paigaldame laienduse “Disconnect”, mis kuvab ja blokeerib jälgivaid veebilehti. "Disconnect" on olemas ka Firefoxi jaoks, alternatiivselt on viimase jaoks ka sarnane laiendus “DoNotTrackMe”.

Laiendus Privacy Badger

Laiendus Privacy Badger võimaldab piirata veebiliikluse jälgimist. Privacy Badger kuvab analoogselt laiendusele Disconnect domeene, mis tegelevad veebiliikluse jälgimisega, aga lisaks on võimalik keelata ära vastavate domeenide poolt küpsiste seadmine või vastav domeen täielikult blokeerida.

Lisaks sisaldab Privacy Badger tarka küpsiste blokeerimise funktsionaalsust. Nimelt üritab Privacy Badger õppida, missuguseid küpsiseid kasutatakse jälgimiseks, et neid saaks automaatselt blokeerida. Seetõttu pärast laienduse paigaldamist ei hakka Privacy Badger kohe kolmanda osapoole küpsiseid blokeerima, sest kõigepealt on laiendusel vaja mitmeid veebilehti külasta, et kolmanda osapoole küpsiseid saaks tuvastada ja blokeerida. Mõnikord võib Privacy Badger blokeerida vale küpsise ning see võib muuta veebilehe kuvamise ebameeldivaks või vähendada veebilehe funktsionaalsusi. Sellisel juhul saab vastava veebilehe jaoks Privacy Badger kinni keerata või siis alternatiivse võimalusena vajalike küpsiste kasutamine laienduse kasutajaliidese abil lubada.

Antud laienduse arendamisega tegeleb tuntud digitaalsete õiguste kaitsmisega tegelev organisatsioon Electronic Frontier Foundation. Antud rakendust saab paigaldada Google Chrome veebipoest. Laiendus Privacy Badger on saadaval ka Firefoxi jaoks.

Apple'i Intelligent Tracking Prevention

Alates operatsioonisüsteemidest macOS High Sierra ja iOS 11 on Safari brauseris kasutusel nn. tark jälitamise vältija. See tehnoloogia kasutab heuristilisi meetodeid, et minimaliseerida kolmanda osapoole küpsiste eluiga, mis on seatud domeenide poolt, mida brauserikasutaja pole otseselt külastanud.

Sellest tehniloogiast annab hea ülevaate Security Now taskuhääling (podcast), osa #629 (algab 1:45:10).

Brauserid ja privaatsusrežiim

Brauserid võivad ise koguda kasutajate tegevuse kohta andmeid. Seega tekib küsimus, et missuguseid päringuid brauserid teevad ning mis infot nad edastavad. Tavaline on turvauuenduste kontroll ning see ei tohiks kasutajate privaatsust riivata. Samas teevad pea kõik tuntud brauserid regulaarselt päringuid, et uuendada pahavara ning õngitsuslehtede nimekirju. Suurem osa brauseritest kontrollib veebilehtede autentsust lokaalse nimekirja vastu ning ei lekita otse külastatava veebilehe aadressi, aga on ka erandeid. Näiteks Microsoft Edge brauser saadab teatud tingimustel külastatava veebilehe aadressi Microsofti serverisse, et kontrollida kas tegemist on õngitsuslehega. Lisaks sellele on tavapärane aadressiribale trükitava info edastamine brauseritootjale või mõnele otsingumootorile. Seda teevad nii Chrome, Firefox, Safari kui ka Edge. Täpsemat infot brauseritega seotud privaatsusprobleemide kohta saate lugeda järgnevast artiklist: Web Browser Privacy: What Do Browsers Say When They Phone Home? (2020). Sellest artiklist on tehtud ka lühiülevaade: Brave deemed most private browser in terms of 'phoning home'

Suurem osa tänapäevastest brauseritest pakub võimalust kasutada nn. privaatsusrežiimi, mis peaks kaitsma kasutaja privaatsust ning takistama kolmandal osapoolel teada saamast, mis veebilehti külastati. Seega saaks privaatsusrežiimide poolt pakutavat funktsionaalsust jagada kaheks: kaitse kohalike ründajate eest, kes võivad omada füüsilist juurdepääsu arvutile ning kaitse selle vastu, et veebilehed saaksid jälgida või tuvastada kasutajaid.

Brauserite privaatsusrežiimi eesmärgiks on kaitsta kasutajat peamiselt kohalike ründajate eest, kes võivad koguda infot arvuti kasutamise kohta. Seetõttu ei salvestata privaatsusrežiimis brauseri ajalugu, küpsiseid ja ajutisi faile. Samas pakub privaatsusrežiim kaitset kohalike ründajate vastu ainult siis kui kasutaja ise on hoolikas ja ettevaatlik. Näiteks ei ole soovitatav privaatsusrežiimis faile alla laadida või seada brauserisse järjehoidjaid. Siiski on levinud valearusaam privaatsusrežiimi poolt pakutava osas. Sellest kirjutatakse järgnevates artiklites:

- Few Realize “Private Mode” Is Not Really Private

- Your Secrets Are Safe: How Browsers’ Explanations Impact Misconceptions About Private Browsing Mode (2018)

Lisaks sellele pakuvad privaatsusrežiimid mõningast kaitset väliste ohtude vastu. Ideaalis võiksid privaatsusrežiimid takistada välist ründajat arvutikasutajat tuvastamast, aga reaalses maailmas see ei õnnestu. Enamsti võimaldab privaatsusrežiim ainult küpsiste kustutamist. Mõnel juhul keelatakse ära ka brauseri laiendused, sest ei ole teada kas need võivad infot lekitada. Siiski saavad veebilehed või kolmandad osapooled kasutajaid jälgida IP aadressi abil, zombi küpsise abil, brauseri unikaalsuse abil, käitumusliku profileerimise abil ning lisaks sellele võidakse ka veebiliiklust pealt kuulata. Brauseri unikaalsusel põhinevat identifitseerimist saate katsetada järgneval EFF poolt loodud veebilehel: https://panopticlick.eff.org/.

Privaatsusrežiimide kohta saab hea ülevaate MIT kursuse 6.858 Computer Systems Security poolt pakutava video kaudu, mis on tasuta kättesaadav läbi MIT OpenCourseWare programmi.

Firefox Private browsing

Firefoxi saab avada tavalises režiimis ja privaatses režiimis. Privaatses režiimis ei salvestata

- sirvimise ajalugu

- otsingute ajalugu

- allalaadimiste ajalugu

- vormidesse sisestatud andmeid

- küpsiseid

- ajutisi faile

Samas, salvestatakse järjehoidjad, mis luuakse privaatses režiimis ning samuti jäävad kõvakettale alles failid, mis antud režiimis alla laeti. Privaatne režiim on peamiselt mõeldud selleks, et arvutisse ei jääks sirvimisest jälgi. Firefoxi privaatset režiimi saab käivitada järgneva klahvikombinatsiooniga: Ctrl+Shift+P.

Katsetage Firefoxi privaatset režiimi. Kas te märkate, et veebilehed ei jäta meelde teie poolt valitud seadeid?

Google Chrome Incognito browsing

Google Chrome privaatne režiim töötab analoogselt Firefoxi vastavale režiimile. Siiski erineb Google Chrome privaatne režiim selle poolest, et kõik brauseri laiendused keelatakse privaatses režiimis ära, kuna pole teada, kas nad kaitsevad kasutaja privaatsust privaatsusrežiimis. Lisaks sellele tõstab privaatsusrežiim veidi turvataset, sest laiendused võivad sisaldada turvaauke, mida privaatsusrežiimis ei saa ära kasutada. Google Chrome privaatset režiimi saab käivitada järgneva klahvikombinatsiooniga: Ctrl+Shift+N.

Internet Exploreri InPrivate Browsing

Internet Explorer-i privaatne režiim töötab analoogselt Google Chrome vastavale režiimile. Tavaseadistusega keelatakse privaatses režiimis tööriistaribad ja laiendused. Internet Exploreri privaatset režiimi saab käivitada järgneva klahvikombinatsiooniga: Ctrl+Shift+P.

Veebiliikluse ja asukoha varjamine

Kindlasti olete veebis surfates märganud, et mõned teenused teavad, kus linnas te parajasti viibite ilma, et te oleksite teenusesse sisse loginud või neile sellekohast infot andnud. See tuleneb selles, et igal internetis oleval seadmel on unikaalne IP-aadress (vähemalt kohtvõrgu kaupa) ning päringut sooritades saab teenus teada ka kliendi IP-aadressi, et ta teaks kuhu vastus tagasi saata. Kuna avalikke IP-aadresse jagatakse interneti teenusepakkujatele (ISP-dele) plokkide kaupa, siis saab IP-aadressi järgi enam-vähem kindlaks määrata, kus vastav osapool asub: tavaliselt linna kaupa, aga mõnikord ka täpsemalt. Sellist teenust nimetatakse GeoIP.

Lisaks sellel küsivad paljud veebilehed nõusolekut külastaja asukoha tuvastamiseks. Tavaliselt kuvab brauser sellisel juhul dialoogiakna, mis küsib kasutaja käest kas ta on nõus enda asukohta veebilehega jagama. Seda tegevust saab vaikimisi keelata brauseri seadistamise abil.

- Google Chrome:

- Settings -> Privacy and security -> Site Settings -> Location

- Valige Ask before accessing asemel Blocked

- Firefox:

- sisestage aadressiribale: about:config

- nõustuge hoiatusega

- otsige üles dom.webnotifications.enabled ja määrakse selle väärtuseks false

- otsige üles geo.enabled ja määrakse selle väärtuseks false

Mõnikord võib olla vajalik oma veebiliiklust anonümiseerida ja oma tegelikku asukohta varjata näidates kasutatavale teenusele nagu päring tuleks kusagilt mujalt. Selleks on olemas erinevaid vahendusteenuseid (ingl. k. proxy).

Kõige lihtsam selline teenus on HTTP proxy, mis lihtsalt vahendab kliendi veebipäringuid. Ajalooliselt kasutati HTTP proxy teenust veebilehtede vahemäluna, et välisühenduse koormust vähendada.

Krüpteerimata päringud on nähtavad Interneti teenusepakkujale ja sõlmedele, mille kaudu vastavad päringud liiguvad. Seega HTTP protokolli kasutav veebipäring on krüpteerimata ja nähtav sõlmedele mida mööda seda päringut edastatakse. Seega ei paku HTTP proxy kasutamine konfidentsiaalsust ning seda ei tohiks kasutada tundliku info edastamiseks. Tuletame meelde, et HTTPS protokoll tagab krüpteeritud liikluse otspunktide vahel.

Vähese sõnavabadusega riikides võib tekkida olukord kus inimesed peavad varjama oma veebiliiklust selleks, et ennast vabalt väljendada või informatsioonile ilma piiranguteta juurde pääseda. Levinumad meetodid selleks, et enda asukohta ja veebiliiklust varjata on Tor ja ka VPN.

Tor

Tor on tarkvara, mis pakub võimalust anonüümseks veebi sirvimiseks. Tor poolt pakutav teenus pole tsentraliseeritud ja Tor võrgu toimimisele saab igaüks kaasa aidata määrates oma arvuti päringute vahendajaks (relay). Tor-i kasutades suunatakse kasutaja päring läbi mitme suvaliselt valitud vahendaja (teised Tor kasutajate arvutid), kusjuures iga kahe punkti vaheline ühendus on eraldi võtmega krüpteeritud. Nii teab iga vahendaja selles ahelas ainult endale eelnevat ja järgnevat lüli. Kuna Tor suunab liikluse läbi suvaliste kasutajate arvutite, siis sõltub ühenduse kiirus sellest, kuidas liiklust kasutajate vahel edasi suunatakse. Seetõttu võib Tor olla küllaltki aeglane. Rohkem infot Tor kohta leiab wikipeediast või projekti kodulehelt.

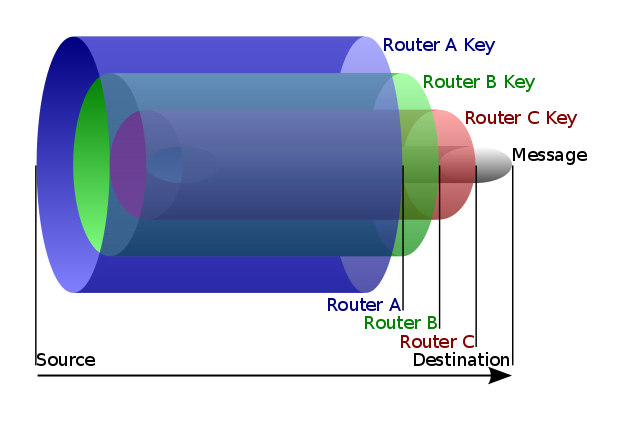

Tor kasutab nn. Onion ruutimist, mis tähendab seda, et saadetav sõnum on mitmekordselt krüpteeritud ja ainult viimane ruuter saab sõnumi sisu lugeda. Seda kirjeldab hästi järgmine joonis:

Tor tagab anonüümsuse ainult juhul kui kasutaja teab kuidas Tor õigesti kasutada ning on ettevaatlik Tor kasutades. Näiteks ei tohiks Tor abil logida teenustesse, mis omavad teie isikuandmeid juhul kui te tahate enda identiteeti varjata. Samuti peaks olema ettevaatlik Tor abil failide allalaadimisel: https://www.torproject.org/download/download.html.en#warning.

Tor vastu on leitud teoreetilisi ründeid ning nende kohta saate leida täpsemat infot soovituslike materjalide juurest. Järgnevalt kirjeldame lühidalt paari Tor vastast rünnet. Näiteks 2014 aasta suvel avastati Tor vastane rünnak, mille eesmärgiks oli Tor kasutajate identifitseerimine. Ründe sooritamiseks lisati Tor võrgustikku masinaid, mis olid ründaja kontrolli all. See võimaldas ründajal mõningatel juhtudel kontrollida nii ahela esimest kui ka viimast lüli, mis lõi võimaluse kasutajate deanonümiseerimiseks. Sellest kirjutas ülevaate BBC News ja tehnilisemalt Tor blogi. Aasta hiljem avastati uus Tor vastane rünnak, mis võimaldas deanonümiseerida varjatud teenuseid, ülevaate selles ründest leiab Ars Technica artiklist. Lisaks neile rünnetele on Tor kasutajate identifitseerimiseks kasutatud zombie küpsiseid, sellest kirjutatakse NSA poolt lekkinud dokumendis 'Tor Stinks' presentation.

Tor kohta saab hea ülevaate MIT kursuse 6.858 Computer Systems Security poolt pakutava video kaudu, mis on tasuta kättesaadav MIT OpenCourseWare programmi kaudu. Viidatud videos esineb üks Tor peamine arendaja Nick Mathewson. Antud video on lisamaterjal, mis aitab paremini selgitada Tor vajalikkust ning samuti seda, kuidas Tor toimib.

VPN

VPN (Virtual Private Network), nagu nimigi ütleb, on privaatne virtuaalvõrk. VPN-i mõte on selles, et kogu selle kasutajatevaheline võrguliiklus on krüpteeritud. Nii saavutatakse olukord, kus avaliku võrgu (internet) peale tekib teine, virtuaalne ja krüpteeritud andmevahetuskiht, mille abil saab turvaliselt suhelda. VPN-i kasutavad eelkõige ettevõtted selleks, et võimaldada kontorist väljaspoolt asuvatele töötajatele ligipääs ettevõtte sisevõrgule. Samuti saab VPN abil niimoodi ühendada ettevõtte kahte harukontorit üle interneti.

Kuigi VPN pole päris selleks loodud, annab ka selle abil oma päringuid mingil määral varjata. Suunates oma päringu läbi VPN-i tekitatud virtuaalvõrgu on interneti teenusepakkujale näha ainult krüpteeritud liiklus ja päritavale veebilehele paistab, et päring tuleb VPN serverist. Päringu tegija asukoht (ja isik) jäävad veebilehe jaoks saladuseks. Seega võib VPN mõelda kui krüpteeritud proxy teenusest.

Samas on oluline mõista, et VPN ei paku täielikku anonüümsust, sest VPN server näeb oma klientide IP aadresse ning teab, mis veebilehtedele nad päringuid teevad. Lisaks omab VPN teenusepakkuja ilmselt klientide kontaktandmeid ning isegi kui neid pole salvestatud, siis peab klient VPN teenuse eest maksma ning sellest jääb enamsti maha jälg. VPN teenusepakkujad peavad järgima selle riigi seadusi kus nad juriidiliselt tegutsevad ning seega võib anonüümsuse saavutamiseks olla oluline VPN teenusepakkuja juriidiline asukoht. Lisaks sellele on oluline teada kas VPN teenusepakkuja kasutab logimist, et salvestada klientide poolt tehtavaid päringuid. Täpsemalt saate kasutajate jälgimiseks kasutatavate meetodite kohta lugeda allpool olevatest lisamaterjalidest.

Tegelikult saab sarnast krüpteeritud andmevahetuskanalit luua ja selle kaudu läbi teiste serverite päringuid teha ka SSH abil.

I2P

Invisible Internet Project (I2P) on anonümiseerimisvõrgustik nagu Tor, aga lisaks kogu liikluse kihilisele krüpteerimisele on I2P puhul ka ühenduse otspunktide identiteet saladus. I2P võrgustikus on kõik osapooled identifitseeritavad vaid krüptograafiliste pseudonüümide abil. Loe lähemalt I2P kodulehelt.

Kasulikud lingid

- GDPR

- HTTP cookie

- Meetodid kasutajate tuvastamiseks

- Jälgimise ja deanonümiseerimise kohta käivad artiklid

- Exposing the Hidden Web: Third-Party HTTP Requests On One Million Websites (2015)

- De-anonymizing Web Browsing Data with Social Networks (2017)

- I never signed up for this! Privacy implications of email tracking (2017)

- (Cross-)Browser Fingerprinting via OS and Hardware Level Features (2017)

- How a single line of computer code put thousands of innocent Turks in jail (2018)

- Fitness app Strava lights up staff at military bases (2018)

- VPN

- Which VPN Services Take Your Anonymity Seriously? (2016)

- Why You Should Start Using a VPN (and How to Choose the Best One for Your Needs)

- Majority of Android VPNs can’t be trusted to make users more secure (2017)

- An Analysis of the Privacy and Security Risks of Android VPN Permission-enabled Apps (2016)

- Tor

- Low-Cost Traffic Analysis of Tor (2006)

- Compromising Tor Anonymity Exploiting P2P Information Leakage (2010)

- One Bad Apple Spoils the Bunch: Exploiting P2P Applications to Trace and Profile Tor Users (2011)

- LASTor: A Low-Latency AS-Aware Tor Client (2012)

- The Sniper Attack: Anonymously Deanonymizing and Disabling the Tor Network (2014)

- Tor attack may have unmasked dark net users (2014)

- Advanced Tor Browser Fingerprinting (2016)

- Ultrasound Tracking Could Be Used to Deanonymize Tor Users (2017)

- When A Small Leak Sinks A Great Ship: Deanonymizing Tor Hidden Service Users Through Bitcoin Transactions Analysis (2018)